早上起來就見幾個微信群在傳@lsp 8940遭遇假 zoom 連結被盜 1 M usd( https://x.com/lsp8940/status/1871350801270296709 ),這讓我想起18 號我也遇到了類似的事,當時是一個老外私訊我要合作,溝通了幾次時間,然後約到晚上9 點zoom會議裡聊,到時間後老外給我發了一個會議室的鏈接,如下

https://app.us4zoom.us/j/8083344643?pwd= seyuvstpldar 6 ugeEtcGGury 936 qBCQr #success

(重要提示,這是一個釣魚鏈接,不要點擊!不要點擊!不要點擊! )

當時我看到這個連結後有些奇怪,這個網域是us4zoom ,看著有些不正規,但是我之前沒用過zoom 也就不太確定,然後我就去google 搜尋和perplexity 上查詢,發現官網是zoom. us,和騙子給的網域對不上。

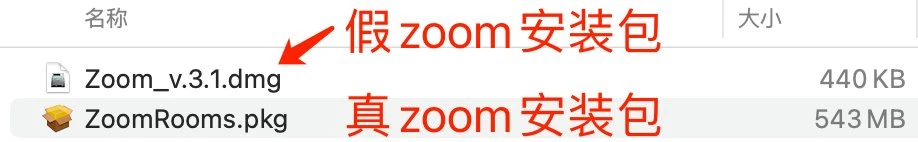

騙子給的連結會讓下載一個安裝包,下載完的檔案有些小,和正常的安裝包大小相差太多,如下

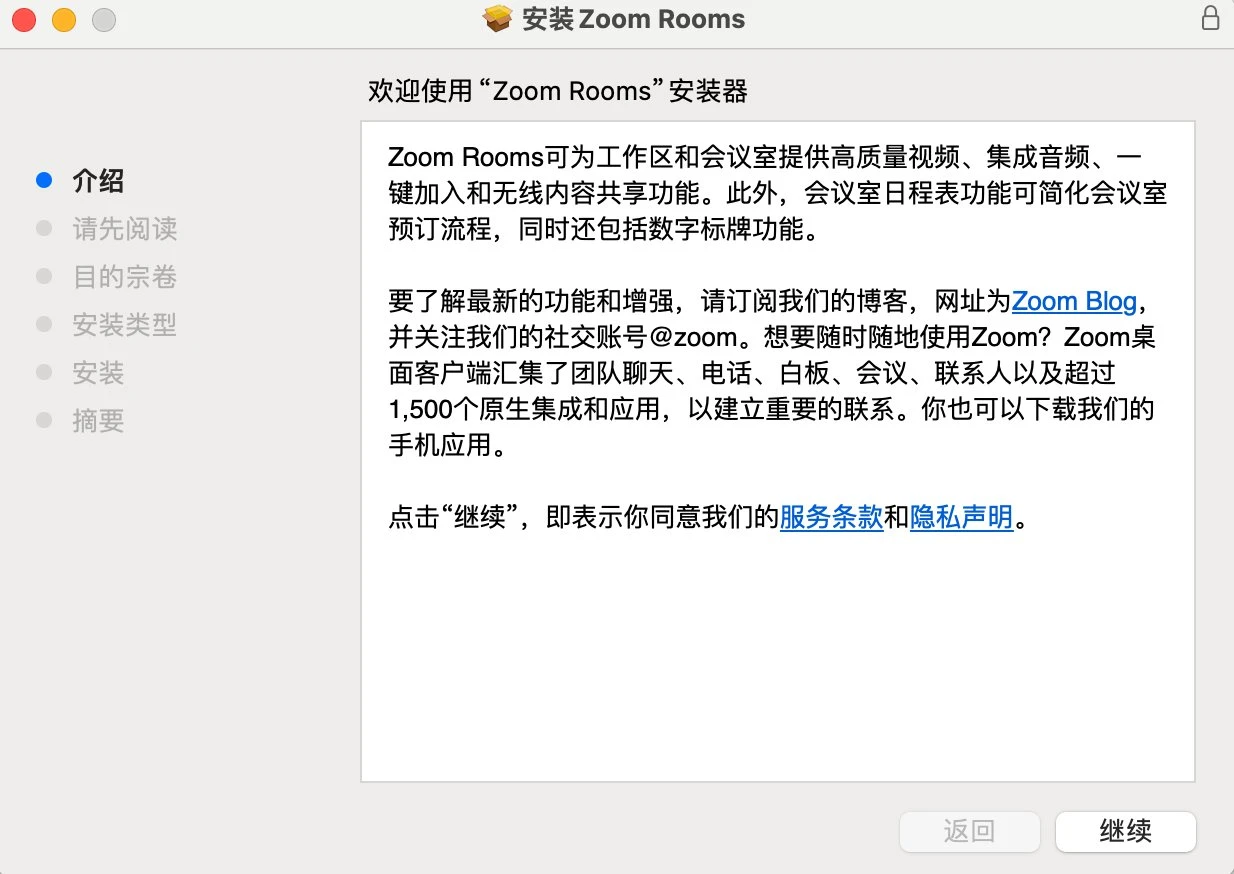

當打開假 zoom 安裝包時就會發現一個明顯的問題,正常的軟體安裝是基本是讓你一路點“繼續”,然後安裝就結束了,比如真的 zoom 安裝包安裝時界面如圖

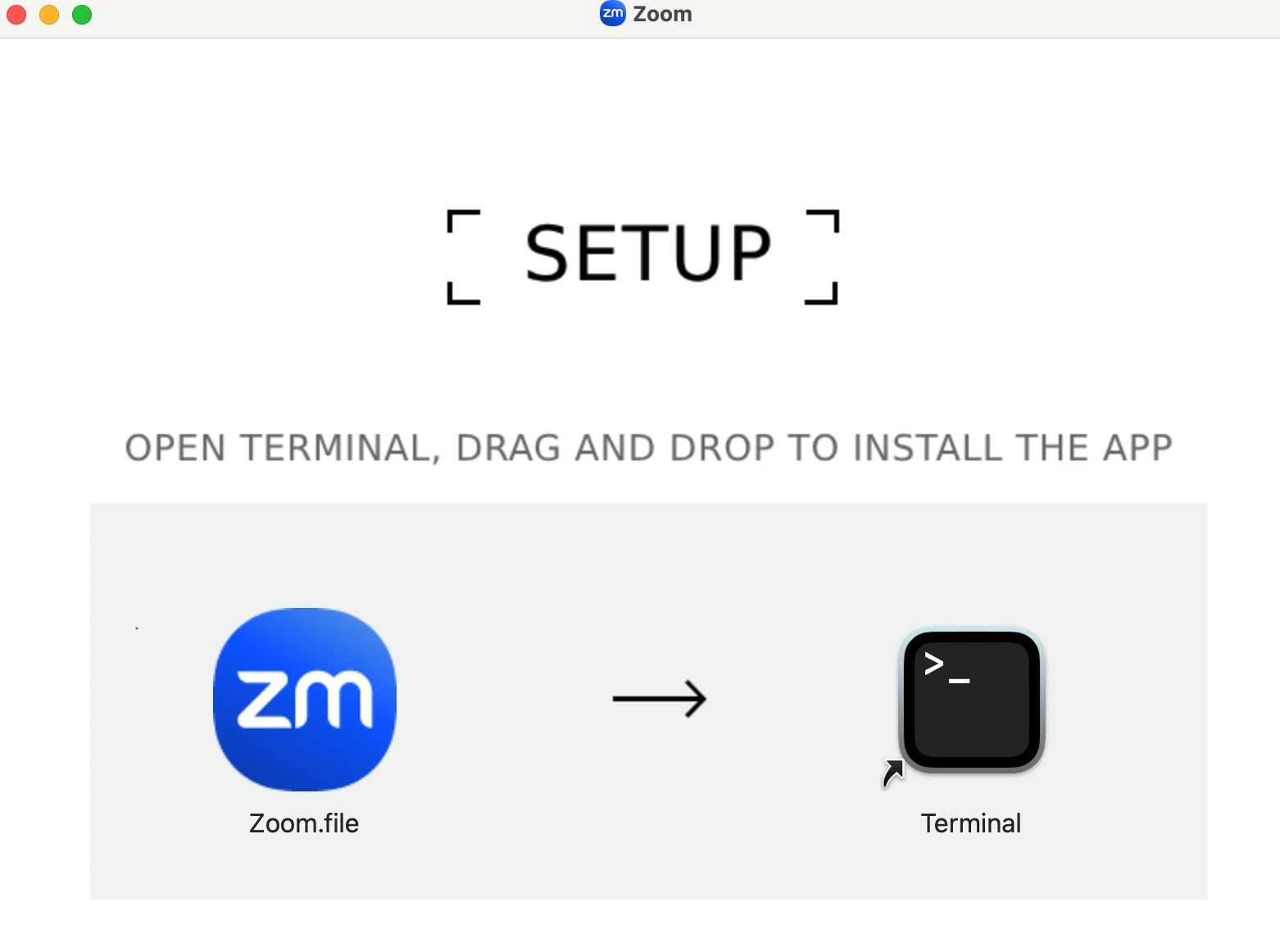

假 zoom 安裝包的安裝介面如下

假 zoom 安裝包的安裝介面如下

這是什麼鬼,為什麼要讓我們把Zoom.file 這個檔案拖到終端機裡執行,這明顯就有問題,我當時就用文字編輯器把Zoom.file 打開,發現裡面是一個bash 的腳本,但是內容我完全看不懂,看起來像是被加密了。

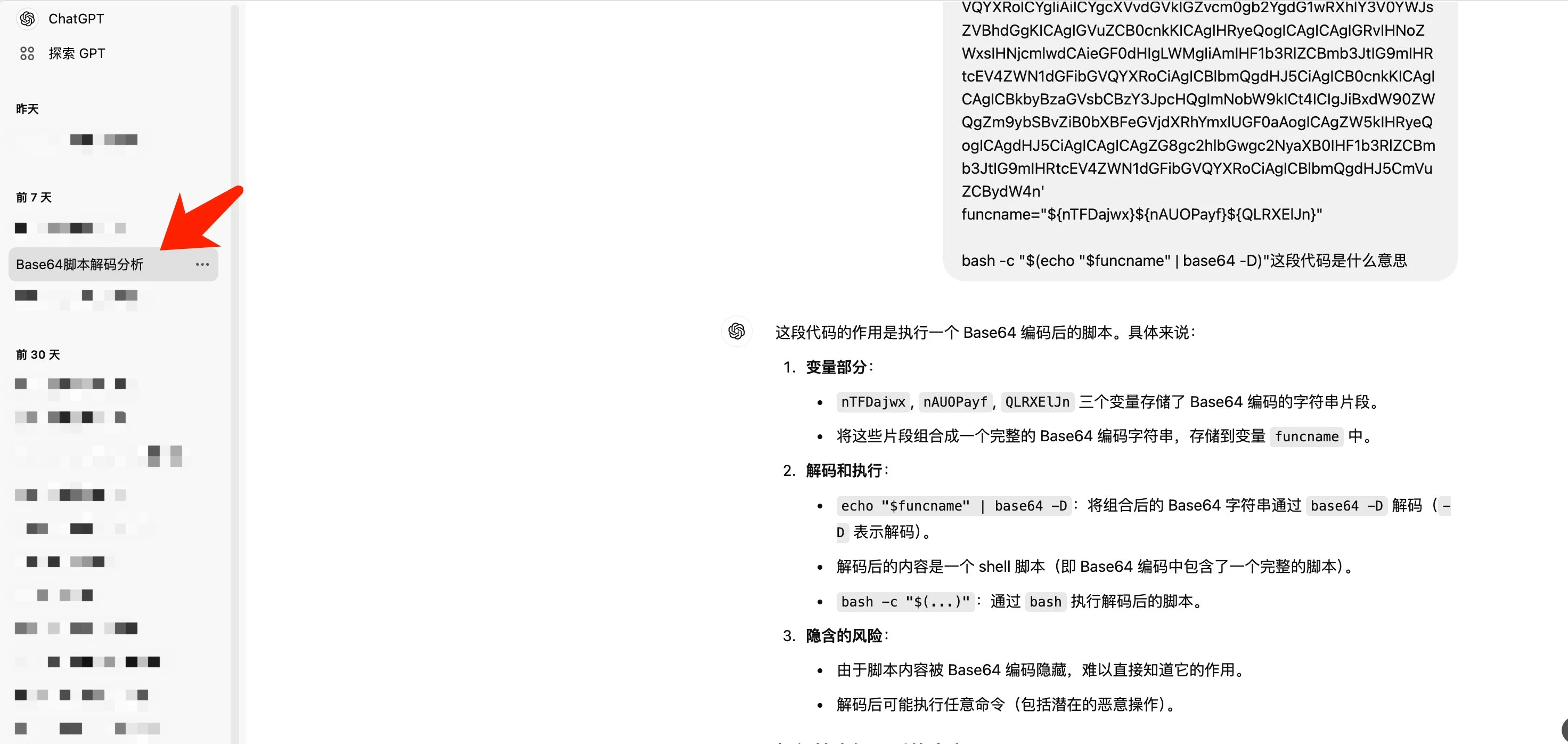

不過也不怕,我當時就把整個內容丟給了 gpt,讓 gpt 幫我分析這個腳本

不過也不怕,我當時就把整個內容丟給了 gpt,讓 gpt 幫我分析這個腳本

gpt 告訴我這段程式碼被 base 64 編碼隱藏了,解碼後發現這個腳本的主要作用就是從安裝包中把木馬檔案.ZoomApp 複製到/tmp 目錄中執行。這個木馬檔案因為被隱藏了,預設是看不到的。

對這個木馬文件的分析就超出了我的能力啦,gpt 也沒法給出實際的幫助,這部分的分析需要專業的安全人員接力。不過可以猜測這個木馬會掃描關鍵的文件進行上傳,例如瀏覽器中插件錢包的本地文件,記得 21 年是可以根據 metamask 的本地文件恢復出私鑰,前提是知道設置的密碼或暴力破解。

對這個木馬文件的分析就超出了我的能力啦,gpt 也沒法給出實際的幫助,這部分的分析需要專業的安全人員接力。不過可以猜測這個木馬會掃描關鍵的文件進行上傳,例如瀏覽器中插件錢包的本地文件,記得 21 年是可以根據 metamask 的本地文件恢復出私鑰,前提是知道設置的密碼或暴力破解。

透過這次事件我們可以得出幾個結論:

1.騙子是在廣泛撒網, @cutepanda web3今天也發推說遇到同樣的騙局。

2、這是同一個騙子,透過@lsp 8940的複盤推文可以知道我倆收到的假 zoom 會議連結完全一樣。

https://x.com/lsp8940/status/1871426071499100630

3.推特上陌生人的私訊要慎重,特別是這個陌生人沒有發過推文,你的共同好友沒有關注過他。

4.瀏覽器的插件錢包密碼盡量設定複雜些,這樣當瀏覽器的插件檔案外洩時也能增加被破解的難度。

安全無小事,希望大家不要踩坑。